Việc bị đánh cắp token (mã thông báo) là một mối đe dọa nghiêm trọng trong môi trường làm việc kết hợp như hiện nay. Những kẻ tấn công sử dụng nhiều công nghệ khác nhau để đánh cắp mã token thay vì mật khẩu. Với những mã token đó, chúng sẽ truy cập vào các tài nguyên quan trọng và thực hiện những hành vi xâm nhập trái phép trong môi trường Office 365 của bạn. Vì vậy, các doanh nghiệp, tổ chức nên có một cơ chết bảo vệ phù hợp để phòng ngừa các cuộc tấn công lừa đảo này.

Để giúp người dùng thực hiện điều này, Microsoft đã triển khai chính sách “Token protection in Azure AD Conditional Access”. Chính sách này sẽ bảo vệ tài nguyên Office 365 của bạn khỏi những kẻ tấn công khi cố gắng xâm nhập bảo mật của tổ chức của bạn.

Trong blog này, chúng ta sẽ cùng tìm hiểu cách định cấu hình các chính sách truy cập có điều kiện với mã token để bảo vệ tài nguyên dữ liệu của bạn khỏi tin tặc.

Bảo vệ Token trong Truy cập có điều kiện Azure AD

Mã token truy cập Office 365 đóng vai trò là thẻ nhập được cấp cho mọi người dùng trong tổ chức, doanh nghiệp. Và những mã thông báo này chứa danh tính của người dùng được sử dụng để truy cập tài nguyên của tổ chức. Vì vậy, người dùng đăng nhập vào tài nguyên của công ty bằng thiết bị không được quản lý, điều này sẽ trở thành kẽ hở để kẻ tấn công đánh cắp token truy cập Office 365 của họ.

Sau khi đánh cắp, kẻ tấn công có thể thực hiện các hoạt động như gửi tin nhắn lừa đảo đến những người dùng khác trong tổ chức của bạn, thay đổi cài đặt tài khoản và đánh cắp dữ liệu của bạn. Do đó, nó cho phép quản trị viên chỉ cho phép token được xác thực được tạo trong khi người dùng đăng nhập vào tài nguyên Office 365.

Các quản trị viên có thể đảm bảo người dùng trong tổ chức của mình truy cập tài nguyên bằng cách sử dụng mã token truy cập hợp lệ. Chính sách truy cập có điều kiện để thực thi bảo vệ token trong Azure AD giúp các doanh nghiệp có được tuyến phòng thủ đầu tiên để chống lại việc truy cập trái phép từ những kẻ tấn công mạng.

Danh sách kiểm tra để định cấu hình chính sách truy cập có điều kiện với mã token

- Trước tiên, người dùng cần có các thiết bị chạy Windows 10 hoặc các thiết bị mới hơn đã tham gia Azure AD, Azure AD kết hợp hoặc đã đăng ký Azure AD

- Đảm bảo có các phiên bảo sau cho ứng dụng khách OneDrive và Microsoft Teams

- OneDrive phiên bản 22.217 trở lên

- Microsoft Teams phiên bản máy khách 1.6.00.1331 trở lên.

Một số hạn chế trong Chính sách truy cập có điều kiện bằng bảo vệ mã token

Bên cạnh các điều kiện tiên quyết, có một số hạn chế trong việc định cấu hình bảo vệ mã token trong Truy cập có điều kiện Azure AD.

- Thứ nhất, người dùng bên ngoài được mời qua Azure AD B2B không được hỗ trợ và bạn không nên đưa họ vào chính sách.

- Các thiết bị máy khách Windows như Windows Server và Surface Hub không được hỗ trợ.

- Một số ứng dụng không hỗ trợ đăng nhập bằng mã token được bảo vệ:

- Máy khách Power BI Desktop

- Các mô đun PowerShell truy cập phạm vi Exchange, SharePoint hoặc Microsoft Graph do Exchange hoặc SharePoint cung cấp.

- Phần mở rộng PowerQuery cho Excel.

- Tiện ích mở rộng cho Visual Studio truy cập Exchange hoặc SharePoint

- Visual Studio.

Hướng dẫn tạo Chính sách truy cập có điều kiện bằng bảo vệ mã Token

Chính sách truy cập có điều kiện với tính năng bảo vệ mã token giúp giảm các lần đăng nhặp rủi to bằng cách sử dụng mã token bị đánh cắp vì chính sách này chỉ cho phép người dùng được ủy quyền truy cập vào thông tin quan trọng của tổ chức.

Để tạo Chính sách truy cập có điều kiện, hãy làm theo các bước sau:

- Để bắt đầu, hãy đăng nhập vào trung tâm quản trị Microsoft Entra với tư cách là quản trị viên truy cập có điều kiện, quản trị viên bảo mật hoặc quản trị viên toàn cầu.

- Sau đó, nhấp vào Azure Active Directory từ tab bên trái và chọn “Conditional Access” trong tùy chọn Protect & secureoption.

- Sau đó, nhấp vào + New policy để tạo chính sách truy cập có điều kiện

- Sau đó, bạn có thể đặt tên phù hợp cho chính sách của mình

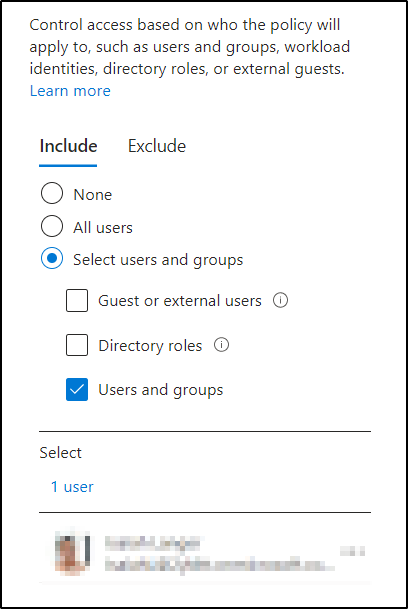

- Dưới thanh Assignment, từ tùy chọn User, bạn có thể chọn tất cả người dùng hoặc nhóm/người dùng cụ thể mà bạn muốn bật chính sách này.

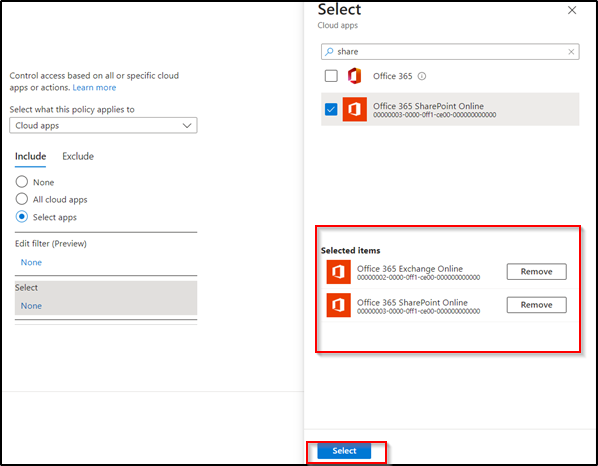

Sau đó, chọn ứng dụng đám mây Office 365 Exchange Online và Office 365 SharePoint Online.

Sau đó, chọn ứng dụng đám mây Office 365 Exchange Online và Office 365 SharePoint Online.

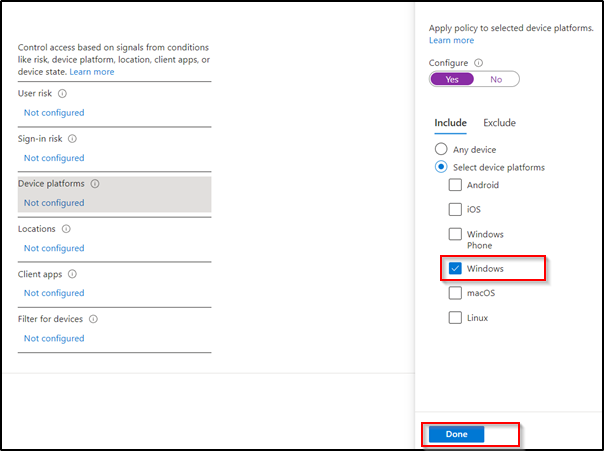

- Trong thanh điều kiện, nhấp vào 0 điều kiện đã chọn

Lúc này, bạn có thể định cấu hình nền tảng thiết bị là Windows bằng cách chuyển tùy chọn cấu hình thành “Yes” và sau đó nhấp vào Done.

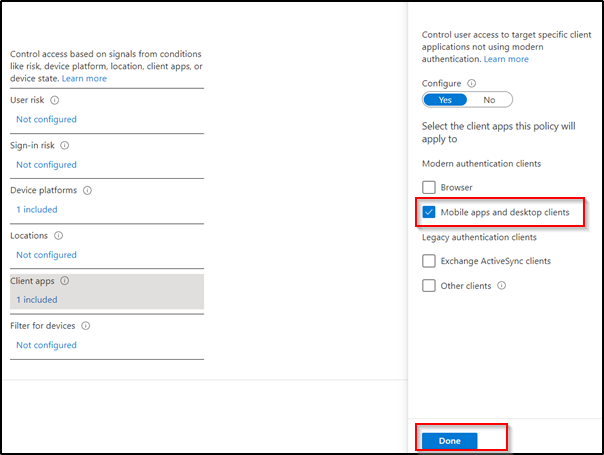

Tiếp đến, bạn có thể định cấu hình ứng dụng Client theo yêu cầu của mình bằng cách chọn cấu hình thành “Yes” và tiếp tục bấm Done.

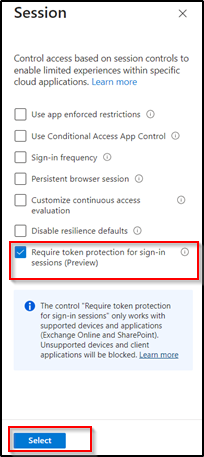

- Trong Access controls > Session, chọn “Require token protection for sign-in sessions’ và chọn Select.

- Cuối cùng, kích hoạt chính sách ở chế độ ‘Report-only’ hoặc ‘On’.

Khi bạn đã tạo thành công chính sách, người dùng có mã thông báo được bảo vệ sẽ được cấp quyền truy cập SharePoint Online và Exchange Online sau khi đáp ứng thành công các điều kiện của chính sách Truy cập có điều kiện.

Giám sát các lần đăng nhập rủi ro bằng nhật ký đăng nhập Azure AD

Khi chính sách đã được áp dụng cho người dùng được chỉ định, bạn có thể xem trạng thái thực thi chính sách bằng nhật ký đăng nhập Azure AD. Bạn có thể đảm bảo rằng không có nỗ lực đăng nhập nào đáng ngờ diễn ra bằng cách sử dụng mã token truy cập thông qua nhật ký này.

Bạn có thể xem nhật ký đăng nhập trong Azure Active Directory theo các bước bên dưới:

- Điều hướng đến “Conditional Access” trong tùy chọn Protect & secure bằng các vai trò quản trị viên như nêu trên.

- Nhấp vào Sign-in logs từ tab bên trái.

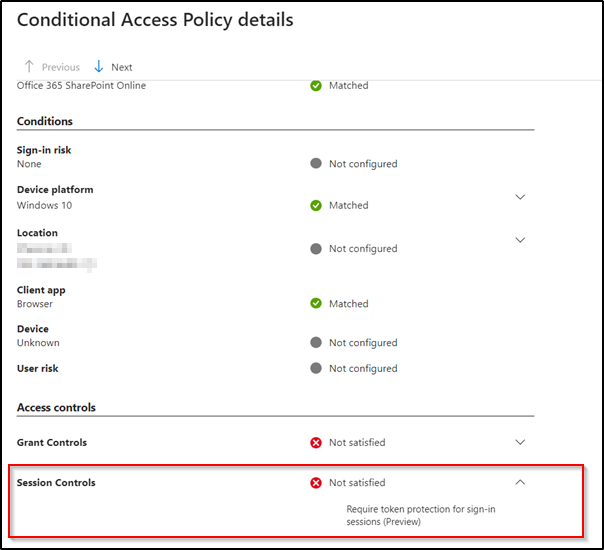

- Chọn yêu cầu đăng nhập cụ thể để kiểm tra xem chính sách có được áp dụng chính xác hay không.

- Nhấp vào ngăn Conditional Access hoặc Report-only dựa trên trạng thái của nó và sau đó chọn chính sách thực thi bảo vệ mã token.

- Cuối cùng, dưới phần Session controls, bạn có thể xem liệu các yêu cầu chính sách có được đáp ứng hay không.

Mặc dù việc đánh cắp mã thông báo bởi những kẻ tấn công hiếm khi xảy ra, nhưng tác động của nó sẽ ảnh hưởng nặng nề đến chúng ta. May mắn thay, chính sách Bảo vệ mã thông báo trong Truy cập có điều kiện đã ra đời giúp giảm đáng kể nguy cơ kẻ tấn công giành được quyền truy cập vào thông tin nhạy cảm . Do đó, hãy loại bỏ những kẻ tấn công xâm nhập vào tài nguyên của bạn bằng cách tạo chính sách Truy cập có điều kiện bằng bảo vệ mã thông báo.