Kẻ tấn công mạng luôn nhắm vào những tổ chức có mạng lưới bảo mật mỏng, không chắc chắn. Điển hình là các tổ chức có quy mô vừa và nhỏ. Bài viết dưới đây sẽ giúp doanh nghiệp có thể tăng cường bảo mật khi khách hàng sử dụng các gói Microsoft 365 bản quyền.

Các chuyên gia Microsoft khuyên người dùng hoàn thành tất cả các bước được liệt kê phía dưới để đảm bảo an ninh, tuân thủ một các tối đa.

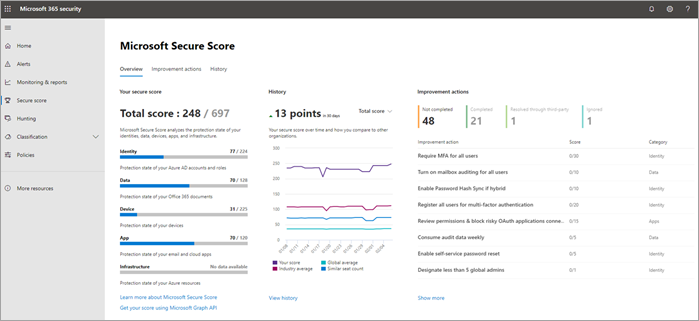

Trước khi bạn bắt đầu, hãy kiểm tra Microsoft 365 Secure Score trong trung tâm bảo mật Microsoft 365. Từ trang tổng quan, người dùng có thể theo dõi và cải thiện bảo mật cho danh tính, dữ liệu, ứng dụng, thiết bị và cơ sở hạ tầng Office 365 bản quyền của mình. Người dùng được cho điểm để định cấu hình các tính năng bảo mật được đề xuất, thực hiện các tác vụ liên quan đến bảo mật (chẳng hạn như xem báo cáo) hoặc giải quyết các đề xuất bằng ứng dụng hoặc phần mềm của bên thứ ba.

1. Thiết lập xác thực đa yếu tố

Sử dụng xác thực đa yếu tố là một trong những cách dễ nhất và hiệu quả nhất để tăng cường bảo mật cho tổ chức. Xác thực đa yếu tố nghĩa là người dùng sẽ nhập mã từ điện thoại của mình để truy cập vào Microsoft 365. Điều này có thể ngăn tin tặc chiếm đoạt nếu họ biết mật khẩu của bạn. Xác thực đa yếu tố còn được gọi là xác minh 2 bước. Các cá nhân có thể thêm xác minh 2 bước vào hầu hết các tài khoản một cách dễ dàng, chẳng hạn như vào tài khoản Google hoặc Microsoft của họ.

Đối với các doanh nghiệp sử dụng Microsoft 365, hãy thêm cài đặt yêu cầu người dùng đăng nhập bằng xác thực đa yếu tố. Khi thực hiện thay đổi này, người dùng sẽ được nhắc thiết lập điện thoại của họ để xác thực hai yếu tố vào lần đăng nhập tiếp theo.

Để thiết lập xác thực đa yếu tố, bật Security default:

Đối với hầu hết các tổ chức, Security default cung cấp mức độ bảo mật đăng nhập bổ sung tốt.

Nếu người dùng mới đăng kí, Security default có thể được bật tự động.

Người dùng có thể cho phép hoặc không cho phép Security Defaults từ thanh Properties dành cho Azure Active Directory (Azure AD) trong cổng Azure.

- Đăng nhập vào Microsoft 365 admin center bằng thông tin đăng nhập quản trị viên toàn cầu.

- Trong điều hướng bên trái, chọn Hiển thị tất cả (Show All) và trong Trung tâm quản trị, chọn Azure Active Directory.

- Trong Azure Active Directory admin center, chọn Azure Active Directory> Properties.

- Ở cuối trang, chọn Manage Security defaults.

- Chọn Yes để bật mặc định bảo mật hoặc No để tắt mặc định bảo mật, rồi chọn Save.

Sau khi thiết lập xác thực đa yếu tố cho tổ chức của mình, người dùng sẽ được yêu cầu thiết lập xác minh hai bước trên thiết bị của họ.

2. Đào tạo user

Trường đại học Harvard Kennedy đã cho ra đời Cybersecurity Campaign Handbook cung cấp những hướng dẫn tuyệt vời để thiết lập nhận thức về bảo mật trong toàn bộ tổ chức, bao gồm cả đảo tạo người dùng để nhận biết tấn công phising.

Ngoài ra, Microsoft cùng khuyến khích người dùng:

- Sử dụng mật khẩu mạnh

- Bảo vệ thiết bị

- Sử dụng các tính năng bảo mật trên Windows 10 và Mac PCs

TSG – đối tác Vàng của Microsoft cũng tổ chức các khóa học về vấn đề bảo mật. Chúng tôi mang đến cho khách hàng khóa học online, offline. Đồng thời, TSG cung cấp tài liệu chi tiết, đảm bảo toàn bộ người dùng doanh nghiệp sẽ nắm được các kiến thức về cách bảo mật dữ liệu của mình khi dùng Microsoft 365.

3. Sử dụng tài khoản quản trị chuyên dụng

Các tài khoản quản trị sử dụng để quản lý môi trường Microsoft 365, bao gồm các đặc quyền nâng cao. Đây là những mục tiêu có giá trị đối với tin tặc và tội phạm mạng. Microsoft nhận định, quản trị viên chỉ nên dùng tài khoản quản trị của mình cho mục đích quản trị. Ngoài ra:

- Đảm bảo tài khoản quản trị viên cũng được thiết lập xác thực đa yếu tố

- Trước khi sử dụng tài khoản quản trị, hãy đóng tất cả các phiên trình duyệt và ứng dụng không liên quan, bao gồm cả tài khoản email cá nhân.

- Sau khi hoàn thành các tác vụ quản trị, hãy nhớ đăng xuất khỏi phiên trình duyệt.

4. Nâng cấp độ bảo vệ khỏi phần mềm độc hại trong mail

Môi trường trong Microsoft 365 đã bao gồm khả năng chống lại phần mềm độc hại. Nhưng, người dùng vẫn có thể tăng cường bảo vệ bằng cách chặn các tệp đính kèm với các loại tệp thường được sử dụng cho phần mềm độc hại. Để tăng cường khả năng bảo vệ khỏi phần mềm độc hại trong email, thao tác theo các bước dưới đây:

- Truy cập https://protection.office.com và đăng nhập bằng thông tin đăng nhập tài khoản quản trị của doanh nghiệp

- Trong Security & Compliance Center, trong ngăn điều hướng bên trái, bên dưới Threat Management, chọn Policy > Anti-Malware.

- Nhấp đúp vào chính sách mặc định để chỉnh sửa chính sách toàn công ty này.

- Chọn Cài đặt.

- Trong Common Attachment Types Filter, hãy chọn On. Các loại tệp bị chặn được liệt kê trong cửa sổ ngay bên dưới điều khiển này. Bạn có thể thêm hoặc xóa các loại tệp sau này, nếu cần.

- Chọn Save.

5. Bảo vệ khỏi Ransomware

Ransomware hạn chế quyền truy cập vào dữ liệu bằng cách mã hóa tệp hoặc khóa màn hình máy tính. Sau đó, nó cố gắng tống tiền các nạn nhân bằng cách yêu cầu “tiền chuộc”, thường ở dạng tiền điện tử như Bitcoin, để đổi lấy quyền truy cập vào dữ liệu.

Khách hàng có thể bảo vệ khỏi ransomware bằng cách tạo một hoặc nhiều quy tắc luồng thư để chặn các phần mở rộng tệp thường được sử dụng cho ransomware hoặc để cảnh báo người dùng nhận được các tệp đính kèm này trong email. Một điểm khởi đầu tốt là tạo ra hai quy tắc:

- Cảnh báo người dùng trước khi mở tệp đính kèm Office bao gồm macro. Ransomware có thể ẩn bên trong macro, vì vậy Microsoft sẽ cảnh báo người dùng không mở các tệp này từ những người mà họ không biết.

- Chặn các loại tệp có thể chứa ransomware hoặc mã độc hại khác. Microsoft sẽ bắt đầu với danh sách các tệp tin khả thi (được liệt kê trong bảng bên dưới). Nếu tổ chức sử dụng bất kỳ loại tệp tin nào trong số này và muốn chúng được gửi qua email, hãy thêm chúng vào quy tắc trước đó (cảnh báo người dùng).

Để tạo quy tắc, hãy làm theo các bước sau:

B1: Đi tới Exchange Admin Center.

B2: Trong mục mail flow, chọn rules.

B3: Chọn +, và chọn Create a new rule.

B4: Chọn **** ở cuối hộp thoại để xem toàn bộ các tùy chọn.

B5: Áp dụng các cài đặt trong bảng sau cho từng quy tắc. Để phần còn lại của cài đặt ở mặc định, trừ khi muốn thay đổi những cài đặt này.

B6: Chọn Save.

| Cài Đặt | Cảnh báo người dùng trước khi mở file đính kèm của tệp Office | Block loại tệp có chứa ransomware hoặc mã độc khác |

| Name | Anti-ransomware rule: warn users | Anti-ransomware rule: block file types |

| Apply this rule if . . . | Any attachment . . . file extension matches . . . | Any attachment . . . file extension matches . . . |

| Specify words or phrases | Add these file types: dotm, docm, xlsm, sltm, xla, xlam, xll, pptm, potm, ppam, ppsm, sldm |

Add these file types: ade, adp, ani, bas, bat, chm, cmd, com, cpl, crt, hlp, ht, hta, inf, ins, isp, job, js, jse, lnk, mda, mdb, mde, mdz, msc, msi, msp, mst, pcd, reg, scr, sct, shs, url, vb, vbe, vbs, wsc, wsf, wsh, exe, pif |

| Do the following . . . | Prepend a disclaimer | Block the message . . . reject the message and include an explanation |

| Provide message text | Do not open these types of files—unless you were expecting them—because the files may contain |

6. Dừng Auto-forwarding cho email

Tin tặc có quyền truy cập vào hộp thư của người dùng. Những người có thể lọc thư bằng cách cấu hình hộp thư để tự động chuyển tiếp email. Điều này có thể xảy ra ngay cả khi người dùng không nhận thức được. Tổ chức có thể ngăn điều này xảy ra bằng cách cấu hình quy tắc luồng thư.

Để thiết lập quy tắc chuyển thư:

- Truy cập vào Exchange admin center.

- Trong mục mail flow, chọn rules.

- Chọn +, sau đó Create a new rule

- Chọn More options ở cuối hộp thoại để xem toàn bộ các tùy chọn.

- Áp dụng các cài đặt trong bảng sau cho từng quy tắc. Để phần còn lại của cài đặt ở mặc định, trừ khi muốn thay đổi những cài đặt này.

- Chọn Save

| Cài đặt | Từ chối Auto-Forwarding email tới domain ngoài |

| Name | Prevent auto forwarding of email to external domains |

| Apply this rule if … | The sender . . . is external/internal . . . Inside the organization |

| Add condition | The recipient . . . is external/internal . . . Outside the organization |

| Add condition | The message properties . . . include the message type . . . Auto-forward |

| Do the following … | Block the message . . . reject the message and include an explanation. |

| Provide message text | Auto-forwarding email outside this organization is prevented for security reasons. |

7. Sử dụng mã hóa tin nhắn Office

Mã hóa Tin nhắn Office (Office Message Encryption) được thiết lập sẵn trong Microsoft 365. Với Office Message Encryption, tổ chức của bạn có thể gửi và nhận email được mã hóa giữa những người bên trong và bên ngoài tổ chức. Office 365 Message Encryption hoạt động với Outlook.com, Yahoo !, Gmail và các dịch vụ email khác. Mã hóa tin nhắn email giúp đảm bảo rằng chỉ những người nhận dự kiến mới có thể xem nội dung tin nhắn.

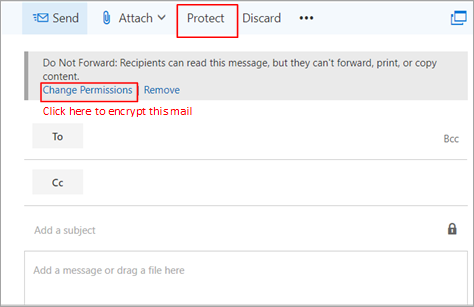

Mã hóa Thư Office cung cấp hai tùy chọn bảo vệ khi gửi thư:

- Không chuyển tiếp

- Mã hóa

Tổ chức của bạn có thể đã cấu hình các tùy chọn bổ sung áp dụng nhãn cho email, chẳng hạn như Confidential.

Để gửi email được bảo vệ

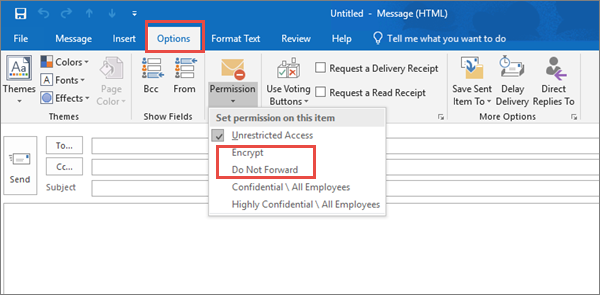

Trong Outlook cho PC, chọn Options trong email, sau đó chọn Permissions.

Để nhận email được mã hóa

Nếu người nhận có Outlook 2013 hoặc Outlook 2016 và tài khoản email Microsoft, họ sẽ thấy cảnh báo về quyền hạn chế của mục trong ngăn Đọc. Sau khi mở tin nhắn, người nhận có thể xem tin nhắn giống như bất kỳ tin nhắn nào khác.

Nếu người nhận đang sử dụng ứng dụng email hoặc tài khoản email khác, chẳng hạn như Gmail hoặc Yahoo, họ sẽ thấy một liên kết cho phép họ đăng nhập để đọc email hoặc yêu cầu mật mã dùng một lần để xem thư trong trình duyệt web . Nếu người dùng không nhận được email, hãy yêu cầu họ kiểm tra thư mục Spam hoặc Junk.

8. Bảo vệ email khỏi các cuộc tấn công lừa đảo

Nếu tổ chức cấu hình một hoặc nhiều miền tùy chỉnh cho môi trường Microsoft 365, tổ chức cũng có thể cấu hình bảo vệ chống lừa đảo được nhắm mục tiêu. Tính năng bảo vệ chống lừa đảo, một phần của

Microsoft Defender dành cho Office 365, có thể giúp bảo vệ tổ chức của bạn khỏi các cuộc tấn công lừa đảo dựa trên mạo danh độc hại và các cuộc tấn công lừa đảo khác. Tuy nhiên, nếu tổ chức chưa cấu hình miền tùy chỉnh thì sẽ không cần phải thực hiện công việc này.

Microsoft khuyến khích tổ chức bắt đầu với biện pháp bảo vệ này bằng cách tạo chính sách để bảo vệ những người dùng quan trọng nhất và miền tùy chỉnh.

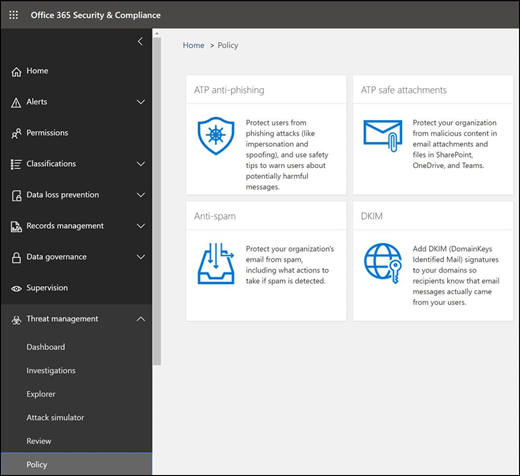

Để tạo chính sách Anti-phishing, hãy làm theo các bước sau:

- Đi tới https://protection.office.com

- Trong Security & Compliance Center, trong ngăn điều hướng bên trái, dưới Threat management, chọn

- Trong trang Policy, chọn Anti-phishing.

- Trong trang Anti-phishing, chọn + Create. Trình hướng dẫn khởi chạy sẽ hướng dẫn bạn cách xác định chính sách chống lừa đảo.

- Chỉ định tên, mô tả và cài đặt cho chính sách của bạn như được đề xuất trong biểu đồ bên dưới.

- Sau khi review cài đặt, chọn Create this policy hoặc Save, nếu chính xác.

| Cài đặt hoặc lựa chọn | Khuyến Nghị Cài Đặt |

| Tên | Tên miền và nhân viên chiến dịch có giá trị nhất |

| Mô tả | Đảm bảo hầu hết các nhân viên quan trọng và tên miền không bị mạo danh. |

| Thêm users để bảo vệ | Chon + Add a condition, The recipient is. Nhập tên user hoặc nhập địa chỉ mail của ứng viên, quản lý chiến dịch, và những nhân viên quan trọng khác. Tổ chức có thể thêm tối đa 20 địa chỉ nội bộ và bên ngoài mà bạn muốn bảo vệ khỏi bị mạo danh. |

| Thêm miền để bảo vệ | Chon + Add a condition, The recipient domain is. Nhập miền tùy chỉnh được liên kết với đăng ký Microsoft 365 của bạn, nếu bạn đã xác định một miền. Bạn có thể nhập nhiều tên miền. |

| Lựa chọn hành động | Nếu email được gửi bởi một người dùng mạo danh: chọn Redirect message to another email address, sau đó nhập địa chỉ email của quản trị viên bảo mật; ví dụ: securityadmin@contoso.com.

Nếu email được gửi bởi một miền mạo danh: hãy chọn Quarantine message. |

| Mailbox thông minh | Theo mặc định, tính thông minh của hộp thư được chọn khi bạn tạo chính sách chống lừa đảo mới. Để cài đặt này ở chế độ On để có kết quả tốt nhất. |

| Thêm người gửi và domain tin cậy | Ví dụ, không xác định bất kỳ overrides. |

| Áp dụng tới | Chọn The recipient domain is. Trong Any of these, hãy chọn Choose. Chọn + Add. Chọn hộp kiểm bên cạnh tên miền, ví dụ: contoso.com, trong danh sách, sau đó chọn Add. Chọn Done. |

9. Bảo vệ khỏi các tệp và tệp đính kèm độc hại bằng tính năng Safe Attachments

Mọi người thường xuyên gửi, nhận và chia sẻ các tệp đính kèm, chẳng hạn như tài liệu, bản trình bày, bảng tính, v.v. Không phải lúc nào cũng dễ dàng biết được một phần đính kèm là an toàn hay độc hại chỉ bằng cách nhìn vào một email. Microsoft Defender dành cho Microsoft 365 bao gồm tính năng bảo vệ Safe Attachment. Tuy nhiên, tính năng này không được bật mặc định. Chúng tôi khuyên bạn nên tạo một quy tắc mới để bắt đầu sử dụng biện pháp bảo vệ này. Bảo vệ này mở rộng cho các tệp trong SharePoint, OneDrive và Microsoft Teams.

Để tạo chính sách Safe attachment, hãy tham khảo các bước sau:

- Đi tới https://protection.office.com và đăng nhập bằng tài khoản admin.

- Trong Security & Compliance Center, trong ngăn điều hướng bên trái, dưới Threat Management, chọn

- Trong trang Policy, chọn Safe Attachments.

- Trong trang Safe attachments, áp dụng bảo vệ toàn diện nhờ chọn Turn on ATP for ShareoPint, OneDrive, và Microsoft Teams check box.

- Chọn + để tạo chính sách mới.

- Áp dụng cài đặt trong bảng dưới đây.

- Sau khi bạn đã xem xét cài đặt của mình, chọn Create this policy hoặc Save, nếu thích hợp.

| Cài đặt hoặc tùy chọn | Khuyến nghị cài đặt |

| Tên | Chặn các email hiện tại và tương lai với phần mềm độc hại được phát hiện. |

| Mô tả | Chặn các email và tệp đính kèm hiện tại và tương lai có phần mềm độc hại được phát hiện. |

| Lưu tệp đính kèm phản hồi phần mềm độc hại không xác định | Chọn Block – Block the current and future emails and attachments with detected malware. |

| Chuyển hướng tệp đính kèm khi phát hiện | Bật chuyển hướng (chọn hộp này)

Nhập tài khoản quản trị hoặc thiết lập hộp thư để kiểm dịch. Áp dụng lựa chọn trên nếu quá trình quét phần mềm độc hại để tìm tệp đính kèm hết thời gian chờ hoặc xảy ra lỗi (chọn hộp này). |

| Áp dụng đến | Miền người nhận là. . . chọn miền của bạn. |

10. Bảo vệ khỏi các cuộc tấn công lừa đảo bằng Liên kết An toàn (Safe Links)

Tin tặc đôi khi ẩn các trang web độc hại trong các liên kết trong email hoặc các tệp khác. Safe Links, một phần của Microsoft Defender dành cho Office 365 và Microsoft 365, có thể giúp bảo vệ tổ chức của bạn bằng cách cung cấp xác minh địa chỉ web (URL) theo thời gian nhấp chuột trong email và tài liệu Office. Bảo vệ được xác định thông qua các chính sách Safe Links.

Microsoft khuyến khích người dùng làm theo các bước sau:

- Sửa đổi chính sách mặc định để tăng khả năng bảo vệ.

- Thêm chính sách mới nhắm mục tiêu đến tất cả người nhận trong domain.

- Đi tới https://protection.office.com và đăng nhập bằng tài khoản admin.

- Trong Security & Compliance Center, trong ngăn điều hướng bên trái, dưới Threat Management, chọn

- Trong trang Policy, chọn Safe Links

Để sửa đổi chính sách mặc định:

- Trên trang Safe links trong Policies that apply to the entire organication, bấm đúp vào chính sách Default.

- Trong Settings that apply to content across Office 365, hãy nhập URL bị chặn, chẳng hạn như example.com, và chọn +.

- Trong Settings that apply to content except email, Office 365 applications, Do not track when users click safe links, và Do not let users click through safe links to original URL.

- Chọn Save.

Để tạo một chính sách mới được nhắm mục tiêu đến tất cả người nhận domain:

- Trên trang Liên kết an toàn, trong Policies that apply to specific recipients, hãy chọn + để tạo chính sách mới.

- Áp dụng các cài đặt được liệt kê trong bảng sau.

- Chọn Save.

| Cài đặt hoặc tùy chọn | Khuyến nghị cài đặt |

| Tên | Chính sách Safe links cho tất cả người nhận trong domain |

| Chọn hành động cho các URL độc hại tiềm ẩn không xác định trong thư | Chọn On – URLs will be rewritten and checked against a list of known malicious links when user clicks on the link. |

| Áp dụng tính năng quét URL theo thời gian thực để tìm các liên kết đáng ngờ và liên kết trỏ đến tệp | Chọn hộp |

| Được áp dụng tới | Domain người nhận là. . . chọn domain của bạn. |

| CHỨNG NHẬN ĐỐI TÁC BẢN QUYỀN SOFT365 - CÁC HÃNG PHẦN MỀM TRÊN THẾ GIỚI |

| THÔNG TIN LIÊN HỆ TƯ VẤN SẢN PHẨM BẢN QUYỀN TẠI TSG-SOFT365 |

| Công ty TNHH Thương mại và dịch vụ TSG Địa chỉ: Hà Nội: Tầng 2, Tòa nhà ATS, 252 Hoàng Quốc Việt, Bắc Từ Liêm, Hà Nội Hồ Chí Minh: Tầng 5, tòa nhà số 89 Vạn Kiếp, phường 03, quận Bình Thạnh, TP HCM Website: www.soft365.vn - store.soft365.vn | Email: info@tsg.net.vn Điện thoại: 024 7305 0506 | 028 7308 0508

Gặp tổng đài tư vấn: 0936 362 158 | info@tsg.net.vn GIẢI PHÁP HÀNG ĐẦU - DỊCH VỤ HOÀN HẢO |

SOFT365 - ĐỐI TÁC ỦY QUYỀN CỦA CÁC HÃNG PHẦN MỀM NỔI TIẾNG TRÊN THẾ GIỚI |